Les enjeux de l’interopérabilité pour la CEPAC : réussir la transition vers de nouveaux systèmes tout en consolidant l’équation de sureté

Dans le domaine de la sécurité, la migration vers un nouveau système est souvent un défi redouté. STid se distingue en offrant des solutions interopérables et ouvertes qui garantissent un haut niveau de sécurité sans faille lors de la transition. Découvrez comment les avantages de l'interopérabilité peuvent simplifier et sécuriser la transition vers de nouveaux systèmes – à travers l’exemple de la CEPAC.

Dans le contexte exigeant de la sécurité bancaire, la CEPAC a pris la décision stratégique d'installer des lecteurs STid en mode transparent. Cette démarche lui permet d’approcher une conformité avec l’architecture de niveau 1 recommandée par l’ANSSI, tout en lui garantissant une parfaite intégration avec ses différents systèmes de sécurité. Cette interopérabilité revêt une importance cruciale, d'autant plus que la CEPAC est actuellement engagée dans un processus de transition visant à uniformiser ses systèmes de sécurité – avec pour but de construire des systèmes certifiés CSPN.

L’une de ses missions est la gestion d'un réseau composé de 305 sites, répartis sur 9 fuseaux horaires et 13 départements. De six systèmes de sécurité différents actuellement en place, l’objectif est de migrer vers seulement deux.

La CEPAC exige que les systèmes soient toujours à jour et en état de fonctionnement optimal, car elle gère quotidiennement des situations de crise, tout en veillant au maintien en condition de sécurité (MCS) et au maintien en condition opérationnelle (MCO).

Le choix des solutions STid : facilité d’intégration et robustesse

1.1 Garantir un haut niveau de sécurité pendant la migration

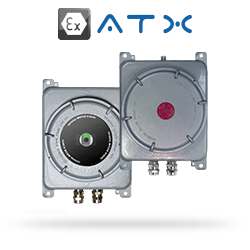

Dans ce cadre, la CEPAC a opté pour l’installation de lecteurs STid Architect (Arc A et Arc1) couplés aux interfaces Easy Remote de STid. Cette solution améliore la réponse aux niveaux de sécurité élevés requis par la CEPAC, ainsi qu’à son besoin de personnalisation. Cette interface permet l’évolution d’un protocole de communication TTL non sécurisé vers un protocole RS485 en SSCPV2 qui est chiffré et signé (En savoir plus sur le protocole SSCP ici). Les paramètres de sécurité sont alors déplacés vers une zone protégée, tandis que l’interface assure la conversion de la communication sécurisée en RS485 vers tout type de protocole TTL standard. Ainsi, pendant la migration, la CEPAC peut continuer à garder les mêmes lecteurs en place, ce qui se traduit de plus par des économies substantielles.

Cette solution de lecteurs proposée par STid et choisie par la CEPAC va leur permettre une migration des UTL en douceur afin de migrer vers une solution globale reconnue et certifiée par l’ANSSI (CSPN : tout connaître de la certification ici).

1.2 Résister aux attaques et aux conditions extrêmes

- Résistance à une attaque hybride à Saint Laurent du Maroni (Guyane)

Lors d’une attaque, des assaillants ont tenté d'arracher un lecteur, ce qui a immédiatement déclenché une alarme spécifique. Par la suite, ils ont essayé de connecter du matériel directement au réseau filaire, mais leur tentative a été bloquée par les interconnexions de l’UTL du type BUS.

- Résister aux conditions extrêmes de Saint Pierre et Miquelon

Les lecteurs sont conçus pour être installés dans des environnements hostiles, c’est notamment le cas pour ceux installés à Saint Pierre et Miquelon, où des tempêtes de neige fréquentes et des températures régulièrement en-dessous de -15°C sont monnaie courante, ainsi qu'une forte salinité de l'air.

CEPAC : la sécurité de bout en bout

La mise en place de cette solution et la migration des systèmes de sécurité s'inscrivent dans un ensemble de bonnes pratiques de la CEPAC en matière de sécurité de bout en bout.

- En ce sens, la CEPAC a intégré un processus de gestion de clés de chiffrement dans lequel elle génère ses propres clés, qui sont ensuite transmises à des prestataires pour effectuer l’encodage. Ces prestataires bénéficient de droits strictement limités, accordés en fonction de leurs besoins spécifiques. Toute connexion à distance vers ces clés se fait via un terminal de la CEPAC, caractérisé par des capacités restreintes et des contrôles biométriques pour garantir un haut niveau sécurité. Si un prestataire a la capacité d'encoder une télécommande à distance, cela ne lui donne pas pour autant la possibilité d'ouvrir quoi que ce soit. De plus, la CEPAC ajoute un deuxième facteur de sécurité en interne pour garantir que l'accès aux ressources sensibles reste hautement sécurisé.

- La CEPAC a mis en place un dispositif de lutte contre les actions sous contrainte et une limitation des droits, dispositif qui s'est avéré être particulièrement efficace dans des situations à risque. Ainsi, une tentative de braquage qui a échoué, car le personnel n'avait pas accès à la zone critique des locaux.

- La sécurité est prise en compte à chaque étape, en commençant par des mesures physiques telles que des portes blindées, des systèmes de contrôle d'accès, de surveillance vidéo et d'alarme, ainsi que des éléments logiques, y compris la protection des systèmes d'information et la reconnaissance vocale. L'interopérabilité est donc essentielle, avec des systèmes intelligents qui assurent un lien entre les aspects physiques et logiques de la sécurité.

- Enfin, le déploiement de solutions logicielles et matérielles est soigneusement organisé en tenant compte d’un autre facteur déterminant : le facteur humain. Les utilisateurs sont en effet impliqués de manière active dans le processus grâce à la formation et la sensibilisation.

Maintenir un haut niveau de sécurité en challengeant ses méthodes

Ce témoignage de la CEPAC met en avant l'impératif de maintenir une sécurité de haut niveau en permanence, d'évaluer la valeur potentielle de la cible pour les attaquants, et de mettre en place les contre-mesures nécessaires. Ainsi, la sécurité doit s'implémenter de bout en bout pour être efficace afin de prévoir l'imprévisible – la sécurité est une problématique en perpétuel mouvement. Soulignant l'importance d'une étroite collaboration avec les solutions STid et les intégrateurs pour assurer une protection solide.