Comprendre les systèmes haute sécurité : maîtriser la sécurité de bout-en-bout

Une sécurité au-delà des normes

La sécurité ne consiste pas seulement à respecter des standards, il s’agit de créer des solutions robustes, adaptables et centrées sur l’utilisateur.

Elle repose sur des technologies sécurisées, de préférence certifiées, une intégration fluide et, surtout, une compréhension approfondie du facteur humain.

Quel que soit le niveau de sophistication de votre système, si les utilisateurs perçoivent la sécurité comme une contrainte, tous les efforts peuvent être compromis, comme une porte laissée ouverte pour éviter la « gêne » du contrôle d’accès.

Choisir les bonnes solutions signifie rendre la sécurité intuitive, favoriser l’adoption par les utilisateurs et protéger vos investissements.

Le badge : la clé

La clé de voûte d’un contrôle d’accès sécurisé

Pour garantir que votre badge, physique ou virtuel, soit réellement sécurisé, il doit inclure :

- Technologie de confiance : Abandonnez les systèmes obsolètes 125 kHz et optez pour des standards sécurisés comme MIFARE DESFire EV3

ou pour des badges virtuels comme STid Mobile ID, la seule application mobile certifiée EN17640 pour la sécurité. - Encodage expert : Un identifiant sécurisé n’est efficace que si son encodage est réalisé avec expertise.

Même la meilleure technologie devient vulnérable si l’identifiant n’est pas correctement encodé. - Intégration fluide : Vérifiez que le badge est bien présent au niveau du lecteur et que les messages sécurisés confirment une communication fiable entre le badge et le lecteur.

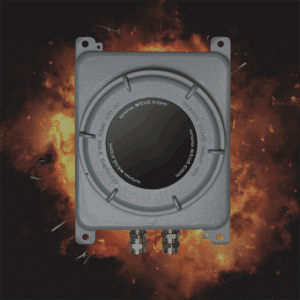

Le lecteur

Votre première ligne de défense

En tant que point d’entrée visible de votre système, le lecteur est la première cible des attaquants.

Un lecteur sécurisé doit :

- Être robuste: Résister aux attaques physiques comme les coups de marteau ou les coups de pied.

- Système anti-vandalisme : Intégrer un accéléromètre qui déclenche une alerte en cas de manipulation et efface automatiquement les clés de sécurité.

- Protéger les secrets de sécurité : Utiliser un EAL5+ embarqué, rendant le rétro‑ingénierie presque impossible.

- Prendre en charge des protocoles de communication sécurisés : Certifié SSCP et vérifié OSDP en canal sécurisé.

Protocoles de communication

Une communication sécurisée entre le lecteur et le système de contrôle d’accès (ACS)

Trois protocoles dominent le marché :

- Wiegand: obsolète et peu sécurisé.

- OSDP: en version Secure Channel (SC), assure une communication cryptée, authentifiée et signée.

- SSCP: conçu pour une sécurité maximale, sans compromis.

OSDP et SSCP sont des protocoles bi-directionnels, permettant la gestion et la maintenance des lecteurs, ainsi que de nouvelles fonctionnalités, par exemple :

- Les lecteurs clignotant en orange pour alerter les employés d’un intrus potentiel.

Le facteur humain

Transformer les utilisateurs en alliés, pas en obstacles

Les systèmes de sécurité doivent être perçus comme des opportunités, pas des contraintes.

L’utilisation de badges virtuels (ex. STid Mobile ID) réduit les pertes et les oublis de badges, rendant le contrôle d’accès plus intuitif et convivial.

Sécurisation des données

Protéger les données sensibles et garantir la conformité

Choisissez des systèmes qui protègent les données des employés tout en respectant la RGPD.

Les innovations STid incluent :

- Des modes d’authentification transparents (codes PIN, biométrie) où les données sensibles restent avec l’utilisateur.

- La reconnaissance biométrique directement via smartphone, garantissant la confidentialité des données sensibles.

Sécurité globale de bout-en-bout

Du parking au périmètre, une approche unifiée

La gamme Spectre, avec la technologie NANO, intègre des technologies doubles pour authentifier véhicules et conducteurs, simplifiant les entrées et sorties grâce à la lecture longue portée.

Adoptez une sécurité globale en supprimant les silos : les technologies ouvertes permettent aux dispositifs de sécurité physiques et logiques de fonctionner ensemble, offrant un écosystème de sécurité unifié et fluide

NOTRE OFFRE

IDENTIFIANTS

LECTEURS

INTERFACES INTELLIGENTES

STid on Field

Nos solutions sont utilisées chaque jour dans le monde entier pour relever une large gamme de défis, souvent bien au-delà de la simple identification. Grâce à la créativité de nos clients et partenaires, elles permettent des applications innovantes, parfois inattendues, qui transforment les expériences quotidiennes et apportent une réelle valeur sur le terrain.

Découvrez comment nos technologies s’intègrent dans des projets concrets pour renforcer la sécurité, optimiser les opérations et améliorer l’expérience utilisateur